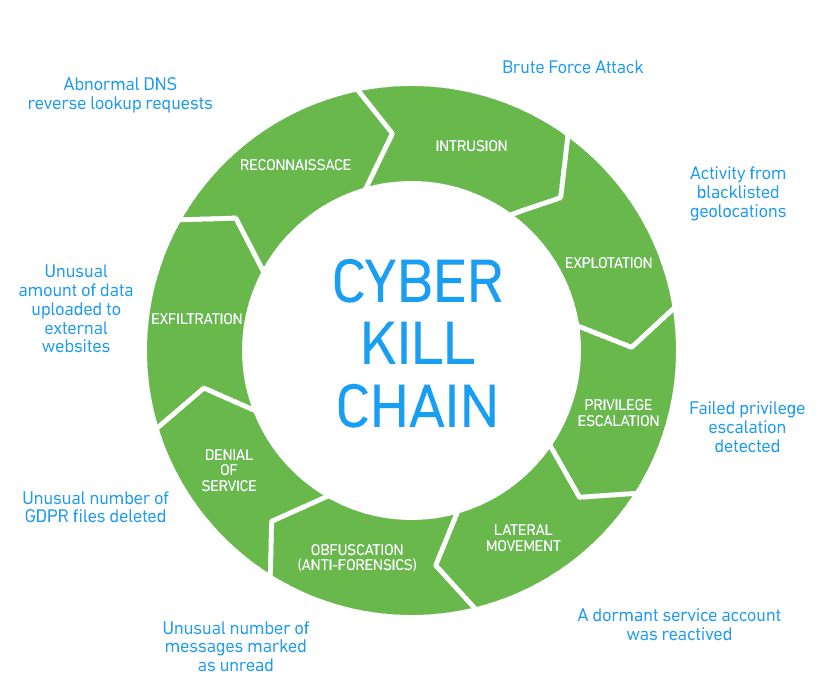

"Kill Chain"(杀伤链)是一个网络安全术语,用于描述网络攻击的不同阶段和步骤。从侦察目标到信息获取,攻击者按照特定顺序进行操作。了解这些阶段有助于安全专业人员制定更好的防御策略,以减少潜在威胁。

在当今数字化时代,网络安全已成为各个组织和企业不可忽视的重要议题。网络攻击日益复杂和隐蔽,攻击者采用精心策划的方式来窃取信息、破坏系统以及实施其他恶意行为。为了更好地理解这些攻击的本质和流程,”Kill Chain”(杀伤链)的概念应运而生。本文将深入探讨 Kill Chain 的各个阶段,以及如何通过了解这一过程来加强网络安全防御。

Kill Chain 的阶段

“Kill Chain”是一个由军事领域引入到网络安全的概念,用于描述网络攻击的多个阶段和步骤。以下是 Kill Chain 的主要阶段:

- 侦察(Reconnaissance):攻击者在此阶段收集关于目标的信息,包括域名、IP 地址、员工名单等。这些信息有助于攻击者更好地了解目标,为后续攻击做准备。

- 入侵(Weaponization):在这个阶段,攻击者将恶意软件嵌入文件、文档或链接中,以制作出感染目标系统的”武器”。这些恶意载荷可以是病毒、木马或恶意代码。

- 交付(Delivery):攻击者通过电子邮件、社交媒体、恶意广告等方式将恶意文件或链接交付给目标。受害者打开或点击这些文件或链接,从而启动攻击。

- 利用(Exploitation):一旦目标系统受到感染,攻击者会寻找系统中的漏洞或弱点。他们使用这些漏洞来获取更高的权限或控制权,为后续行动做准备。

- 安装(Installation):攻击者在受感染系统上安装恶意软件,使其能够在系统中长期存在并继续执行恶意活动。这可能包括键盘记录、远程访问工具等。

- 指令与控制(Command and Control):攻击者建立与受感染系统的通信渠道,以发送指令并控制受感染系统的活动。这使他们能够远程操控系统,执行进一步的攻击步骤。

- 行动(Actions):在此阶段,攻击者实施实际的攻击行动,可能包括窃取敏感信息、破坏系统、勒索等。这是他们达到攻击目标的关键阶段。

- 信息收集(Exfiltration):攻击者从目标系统中窃取敏感数据或信息,并将其传输到远程服务器,以备后续利用或售卖。

利用 Kill Chain 的防御策略

了解 Kill Chain 的各个阶段对于制定有效的网络安全防御策略至关重要。以下是一些防御策略的建议:

- 早期检测:通过实施入侵检测系统和行为分析,尽早识别攻击的初期阶段,例如侦察和入侵阶段。

- 漏洞管理:定期检查和修复系统中的漏洞,以减少攻击者利用系统弱点的机会。

- 强化访问控制:限制系统和数据的访问权限,以减少攻击者在利用阶段获取更高权限的可能性。

- 教育和培训:培训员工识别垃圾邮件、恶意链接和文件,以减少攻击者通过社交工程攻击入侵的可能性。

- 网络监控:实施网络流量监控和日志记录,以便及时检测和响应攻击行为。

结论

Kill Chain 的概念为我们提供了深入了解网络攻击的流程和步骤的机会。通过了解攻击者的行为,我们可以制定更加全面和有效的网络安全防御策略,降低攻击的风险,保护企业和组织的数字资产。

川公网安备 51019002003012号

川公网安备 51019002003012号