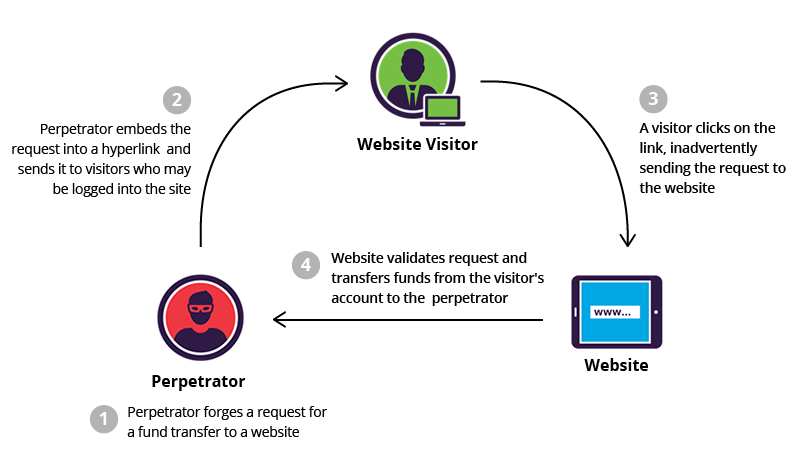

跨站点请求伪造(CSRF)攻击允许攻击者伪造请求并将其作为登录用户提交到Web应用程序,CSRF利用HTML元素通过请求发送环境凭据(如cookie)这一事实,甚至是跨域的。与XSS一样,要发起CSRF攻击,攻击者必须说服受害者单击或导航到链接。

什么是 CSRF 攻击?

跨站点请求伪造 (CSRF) 攻击允许攻击者伪造请求并将其作为登录用户提交到 Web 应用程序,CSRF 利用 HTML 元素通过请求发送环境凭据(如 cookie)这一事实,甚至是跨域的。

与 XSS 一样,要发起 CSRF 攻击,攻击者必须说服受害者单击或导航到链接。与 XSS 不同的是,CSRF 只允许攻击者向受害者的来源发出请求,并且不会让攻击者在该来源内执行代码。这并不意味着 CSRF 攻击的防御变得不那么重要。正如我们将在示例中看到的,CSRF 可能与 XSS 一样危险。

CSRF 的背景

Web 起源于查看静态文档的平台,很早就添加了交互性,在 POSTHTTP 中添加了动词,

川公网安备 51019002003012号

川公网安备 51019002003012号